PRÁCTICA 1 DE REDES

- PRÁCTICA 1 DE REDES: FABRICACIÓN DE CABLES DE RED.

- Objetivo de la práctica: Crear un cable de red Ethernet directo y otro cruzado, además de profundizar en las características y funcionamiento de los cables y puertos Ethernet. Para ello vas a crear una entrada en tu blog (etiquétala como redes) donde vas a detallar todos los pasos que vas a realizar:

-

- Procedimiento:Lee el documento Cables y puertos Ethernet y explica en tu blog los principales conceptos que se deducen del mismo. Muestra las principales diferencias de los tipos de cables de pares, coaxiales y de fibra óptica: incluye una foto de cada tipo, para qué se usan y la longitud mínima y máxima que pueden tener sin usar amplificadores o repetidores.

En primer lugar en este documento Cables y puertos Ethernet se deducen los siguientes conceptos:

- Los puertos Ethernet: Denominamos puertos a los "enchufes" donde conectaremos los cables de la red. Cada dispositivo Ethernet dispone de uno o varios puertos. Están compuesto por 8 pines o contactos.En la mayoría de las implementaciones actuales (las normas 10 Base- T, 100 Base- T y 100 Base- T2 sólo utilizan 2 pares de conductores, mientras que100Ba-se-T4 y1000 Base-T requieren de los4pares), sólo dos de ellos transmiten y otros dos reciben.

- Cable directo de red: El cable directo de red sirve para conectar dispositivos desiguales, como un computador con un hub o switch. En este caso ambos extremos del cable deben tener la misma distribución. No existe diferencia alguna en la conectividad entre la distribución 568B y la distribución 568A siempre y cuando en ambos extremos se use la misma, en caso contrario hablamos de un cable cruzado.

- Cable cruzado de red: Un cable cruzado es un cable que interconecta todas las señales de salida en un conector con las señales de entrada en el otro conector, y viceversa; permitiendo a dos dispositivos electrónicos conectarse entre sí con una comunicación full duplex. Para crear un cable cruzado que funcione en 10/100baseT, un extremo del cable debe tener la distribución 568A y el otro 568B. Para crear un cable cruzado que funcione en 10/100/1000baseT, un extremo del cable debe tener la distribución Gigabit Ethernet (variante A), igual que la 568B, y el otro Gigabit Ethernet (variante B1).

Muestra las principales diferencias de los tipos de cables de pares, coaxiales y de fibra óptica:

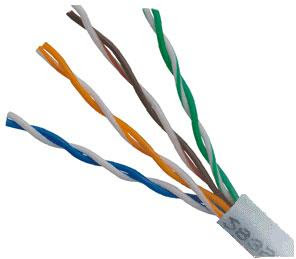

- Cables de pares: El cable de par trenzado usado en telecomunicaciones en el que dos conductores eléctricos aislados son entrelazados para anular las interferencias de fuentes externas y diafonía de los cables opuestos.El cable de par trenzado consiste en dos alambres de cobre aislados que se trenzan de forma helicoidal, de esta forma el par trenzado constituye un circuito que puede transmitir datos. Esto se hace porque dos alambres paralelos constituyen una antena simple. Cuando se trenzan los alambres, las ondas se cancelan, por lo que la radiación del cable es menos efectiva. Así la forma trenzada permite reducir la interferencia eléctrica tanto exterior como de pares cercanos. Este está formado por un grupo de pares trenzados, normalmente cuatro, recubiertos por un material aislante. Cada uno de estos pares se identifica mediante un color.

- Cables coaxiales: Un cable coaxial consta de un núcleo de hilo de cobre rodeado por un aislante, un apantallamiento de metal trenzado y una cubierta externa. El termino apantallamiento hace referencia al trenzado o malla de metal que rodea algunos tipos de cable. El apantallamiento protege los datos transmitidos absorbiendo las señales electrónicas espurreas, llamadas ruido, de forma que no pasan por el cable y no distorsionan los datos. Al cable que contiene una lamina aislante y una capa de apantallamiento de metal trenzado se le denomina cable apantallado doble. Para entornos que están sometidos a grandes interferencias, se encuentra disponible un apantallamiento cuádruple. Este apantallamiento consta de dos láminas aislantes y 2 capas de apantallamiento de metal trenzado.Existen dos tipos: Cable fino y cable grueso.

- Cable de fibra óptica: El cable de fibra óptica utiliza fibras ópticas para trasladar señales de datos digitales en forma de pulsos modular de luz. Como el cable de fibra óptica no transporta impulsos eléctricos, la señal no puede ser intervenida y sus datos no pueden ser sustraídos. El cable de fibra óptica es correcto para transmisiones de datos de gran velocidad y capacidad ya que la señal se transfiere muy rápidamente y con muy poca interferencia.

- la fibra óptica es un medio de transmisión empleado habitualmente en redes de datos; un hilo muy fino de material transparente, vidrio o materiales plásticos, por el que se envían pulsos de luz que representan los datos a transmitir. El haz de luz queda completamente confinado y se propaga por el interior de la fibra con un ángulo de reflexión por encima del ángulo límite de reflexión total, en función de la ley de Snell. La fuente de luz puede ser un LED.

2. ENUMERA Y DETALLA en tu blog CADA UNO DE LOS MATERIALES que vas a necesitar para realizar los cables y para comprobar su correcto funcionamiento.

- Un cable UTP categoria 5.

- 2 conectores RJ45.

- Crimpadoras de cable(En la crimpadora vienen unas especies de cuchillas para cortar el cable pero si no vienen, pues utilizaremos unas tijeras para pelar el cable)..

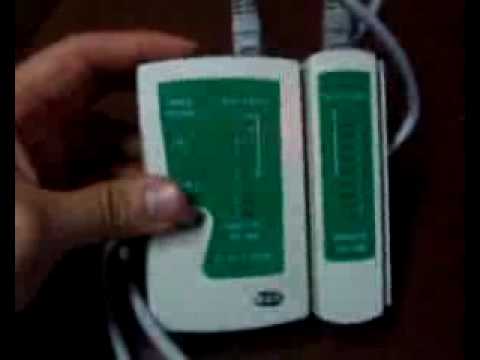

- Tester(Comprueba la conexión y el funcionamiento del cable UTP)

3.Visualiza este vídeo (cómo hacer un cable de red), y este otro video (cable de red cruzado) e incrústalo en tu blog.También puedes ver en nuestro canal cómo realizaron los cables otros alumnos.

http://www.youtube.com/watch?v=yrieMJB40CU&feature=related

http://www.youtube.com/watch?v=0Y5FYcvxP60

http://www.iesgrancapitan.org/blog04/?p=1413

4.Vamos a usar cableado UTP categoría 5.

a) Indica sus principales características.

- El cable de categoría 5, es un tipo de cable de par trenzado cuya categoría es uno de los grados de cableado UTP descritos en el estándar EIA/TIA 568B el cual se utiliza para ejecutar CDDI y puede transmitir datos a velocidades de hasta 100 Mbps a frecuencias de hasta 100 Mhz.Está diseñado para señales de alta integridad. Estos cables pueden ser blindados o sin blindar.Sirve para la conexión principal entre el panel de distribución y la roseta del puesto de trabajo, para conectar un hub o switch a otros PCs, y para conectar dichos dispositivos entre sí.

- Sus caractericticas principales son:

- Tiene 4 pares trenzados de sección AWG24.

- Cada par de cable esta distinguido por colores, siendo estos naranja, verde, azul y marrón .

- Aislamiento del conductor de polietileno de alta densidad, de 1,5 mm de diámetro.

- Cubierta de PVC gris - Disponible en cajas de 305 m.

b) Indica para qué se usa un cable directo y para qué un cable cruzado.

Está explicado más detalladamente arriba , pero resumiendo podemos decir , que el uso de un cable directo y el uso de un cable cruzado es el siguiente:

- El cable directo sirve para conectar un PC (tarjeta de red) a un Hub, o un PC a un Switch.

- El cable cruzado sirve para conectar dos PCs entre sí; dos hubs o switches entre sí. Algunos hubs o switches pueden tener enchufes que cambien de directo a cruzado mediante un interruptor, otros tienen un enchufe especial para ese propósito marcado con "X". En definitiva, se usa para "simular" el switch, cuando tienes la necesidad de conectas solo dos computadoras.Por lo tanto, si usas un cable directo , al conectarlo los puntos de entrada de datos no corresponderan con los de salida del otro equipo por eso se invierten, un ejemplo facil seria:

- Directo :

- Cable1 puerto entrada 1 -- cable1 puerto entrada 1

- Cable2 puerto entrada 2 -- cable2 puerto entrada 2

- Cable3 puerto salida 1 -- cable3 puerto salida 1

- Cable4 puerto salida 2-- cable4 puerto salida 2

- Cruzado:

- Cable1 puerto entrada 1 -- cable3 puerto salida 1

- Cable2 puerto entrada 2 -- cable4 puerto salida 2

- Cable3 puerto salida 1 -- cable1 puerto entrada 1

- Cable4 puerto salida 2-- cable2 puerto entrada 2

Tanto el cable directo como el cruzado, los he probado en el tester y ambos funcionaban a la perfección.

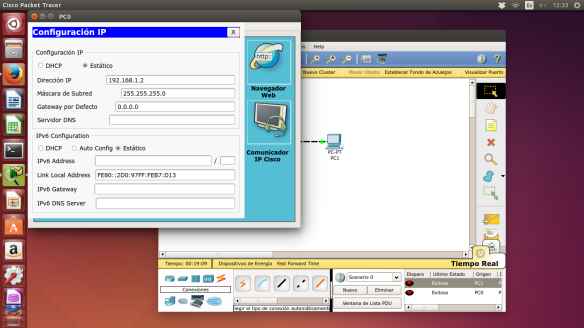

CUIDADO! Al desconectaros de la red local del aula vais a perder la IP que teníais. Y pueden ocurrir dos cosas: a) que os asigne una ip especial denominada APIPA (169.254.X.X) que podeis usar tal cual.b) que no os asigne ninguna, por lo que tendreis que ponerla vosotros a mano en configuración de red. Podeis poner la 192.168.1.X y mascara 255.255.255.0 (donde X será 1,2,3 ,... para cada PC que useis)

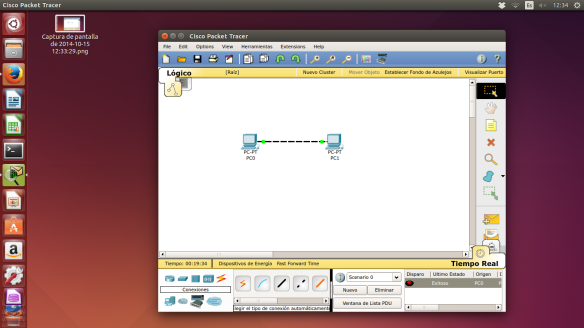

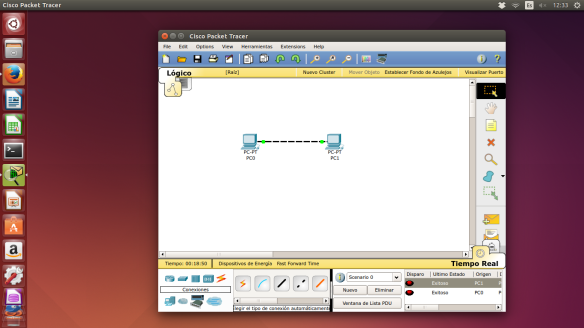

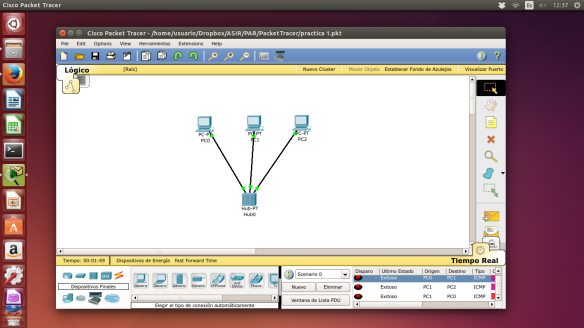

Packet Tracer (CABLE CRUZADO)

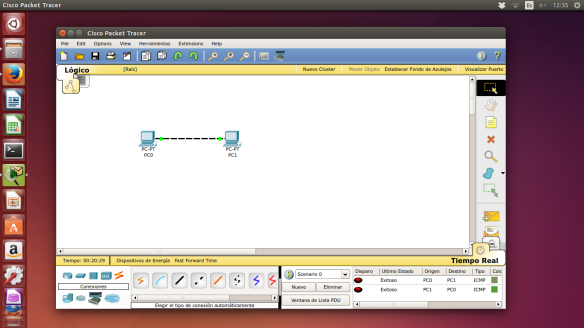

1.- Añadimos los dos dispositivos (ordenadores sobremesa) y los conectamos mediante un cable cruzado.

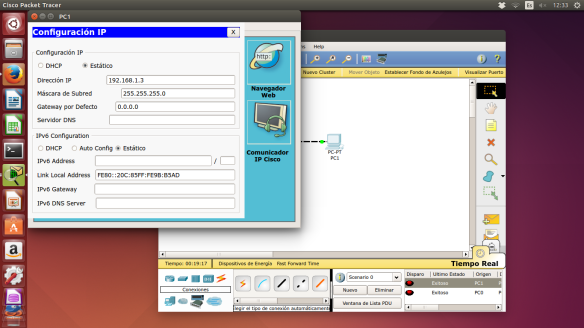

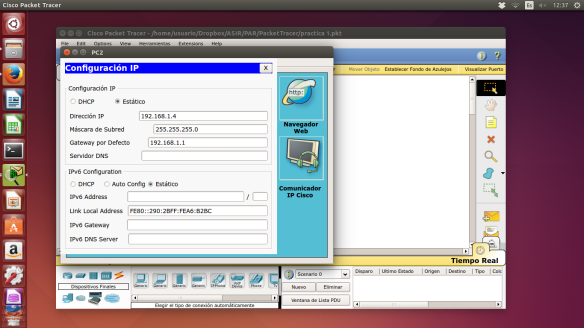

2.- Configuramos la dirección IP de cada ordenador, indicamos la máscara de Subred (255.255.255.0) y la puerta de enlace (0.0.0.0).

3.- Realizamos los mismos pasos que el punto anterior, pero en el otro ordenador.

4.- Realizamos una comprobación de que están enviando mensajes entre un ordenador y otro.

5.- Otro comprobación como en el punto anterior.

Packet Tracer (3 ORDENADORES CONECTADOS A UN HUB)

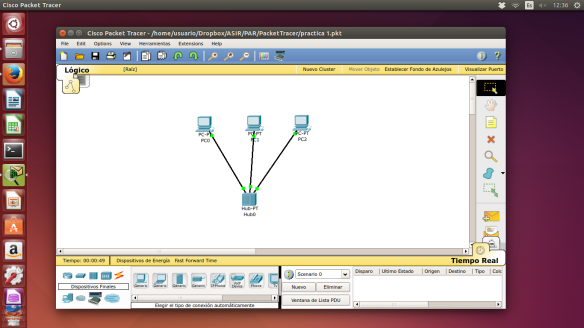

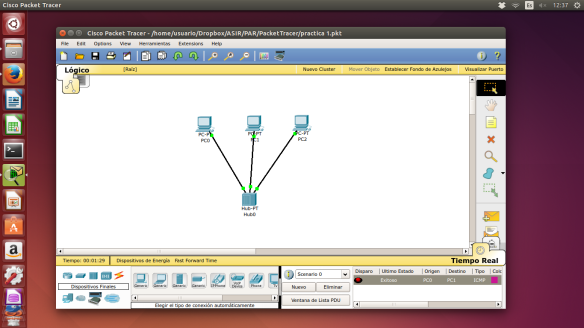

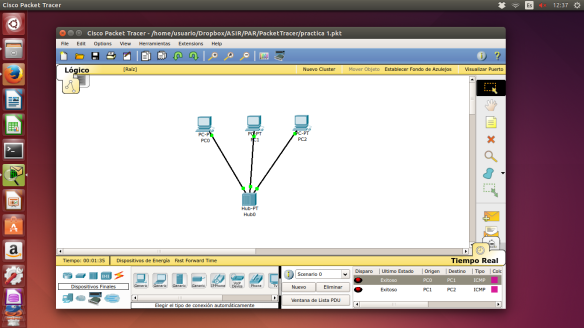

1.- Conectamos los tres ordenadores mediante un cable directo a un Hub.

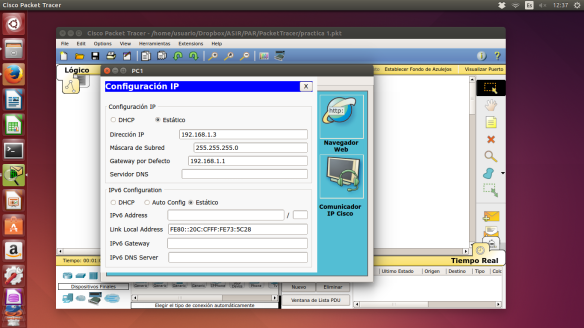

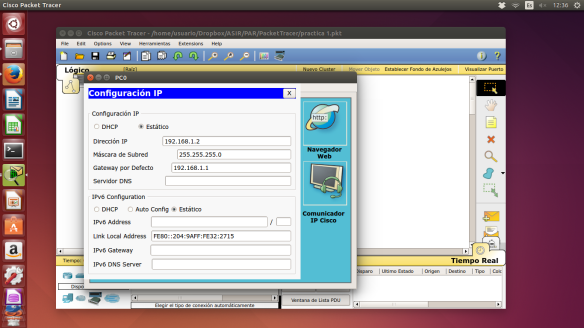

2.- Configuramos la IP de cada ordenador, como vemos a continuación:

3.- Finalmente una vez que ya lo tenemos todo configurado, probamos mensajes de un ordenador a otro.

Funcionamiento Del Cable Directo.

1.- He conectado en primer lugar uno de los extremos del cable UTP al ordenador.

2.- He conectado en segundo lugar el otro extremo del cable UTP a la roseta.

8.Detalla el proceso completo en tu blog.Explicación del proceso completo:

- En primer lugar , yo he realizado el proceso del cable directo de red, los pasos que he seguido son estos:

- Tomamos la mitad del cable UTP (2 metros) y con ayuda de la crimpadora amarilla le quitamos a cada extremo del cable alrededor de 2 centímetros del revestimiento exterior, a continuación separamos los cables individualmente.

- Una vez separados los cables, se los ordena de acuerdo a la norma del cable directo; 1. Blanco-naranja, 2.Naranaja, 3. Blanco-Verde, 4.Azul,5.Blanco-Azul,6.Verde, 7.Blanco-Marrón y 8.Marrón.Para los dos extremos igual.

4.Cada extremo del cable le corresponderá una termina RJ45 macho, se introduce el cable ordenado y se asegura que cada punta quede al tope dentro de la terminal y que una parte del revestimiento quede introducida en la terminal.

- Para finalizar, meto el conector en la herramienta de crimpar cada esquina del cable y se procede a probarlo en el tester. Después de haberlo probado en el tester , y este todo correcto , procedo a probarlo en los equipos. Una vez que he realizado todo y ya he obtenido el cable directo, lo he probado con el tester y después una vez que me he asegurado de que funciona, lo he probado conectando un extremo a mi ordenador y el otro extremo a la roseta.

-

Cable cruzado UTP de red:

- En segundo lugar ,mi compañero realizó este tipo de cable , haciendo el mismo proceso que yo , exepto que una vez separados los cables, se los ordena de acuerdo a la norma del cable cruzado.

- Los paso que siguio fueron estos:

- Tomó la mitad del cable UTP (2 metros) y con ayuda del bisturí o tijeras le quitamos a cada extremo del cable alrededor de 2 centímetros del revestimiento exterior, y a continuación separamos los cables individualmente.

- Una vez separados los cables, se los ordena de acuerdo a la norma del cable cruzado; De acuerdo a esta norma, en un extremo del cable estará la norma T568A y en el otro extremo la norma T568B. Se verifica que estén ordenados correctamente según la norma y de la misma longitud.

- 4.Cada extremo del cable le corresponderá una termina RJ45 macho, se introduce el cable ordenado y se asegura que cada punta quede al tope dentro de la terminal y que una parte del revestimiento quede introducida en la terminal.

5.Para finalizar, meto el conector en la herramienta de crimpar cada esquina del cable y se procede a probarlo en el tester. Después de haberlo provado en el tester , y este todo correcto , procedo a probarlo en los equipos.En este caso en lugar de conectar un extremo al ordenador y otro a la roseta, ha conectado uno a un ordenador (A) y otro a un ordenador (B), y lo ha configurado como veremos a continuación para comprobar que están conectados ambos en red.